Kandungan

- 01. Kejuruteraan sosial

- 02. Ancaman dalaman berteknologi rendah

- 03. Memancing

- 04. Butang berhenti melanggan

- Dapatkan tiket anda untuk Generate New York sekarang

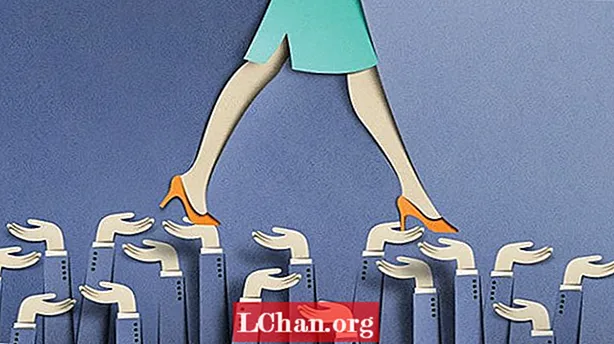

Walaupun benar bahawa penyerang mengembangkan virus dan perisian hasad yang lebih kompleks sepanjang masa, semakin sering dilupakan, ancaman keselamatan terbesar bagi perniagaan sebenarnya bukan berasal dari perisian, tetapi dari manusia sendiri.

Syarikat boleh membina infrastruktur yang paling selamat di dunia untuk melindungi data mereka dari ancaman luaran, dengan penyelesaian seperti firewall, VPN dan gateway selamat, tetapi itu tidak mengurangkan risiko ancaman, berniat jahat atau sebaliknya, dari dalam organisasi itu sendiri. Cara peretasan berteknologi rendah ini menjadi semakin popular dalam beberapa tahun kebelakangan ini, dengan jenama terkenal menjadi mangsa penipu menghubungi pentadbir kewangan junior meminta dana setelah melakukan sedikit penyiasatan LinkedIn.

- VPN terbaik 2019

Selain itu, dengan internet membentuk rutin harian kebanyakan orang, dan ramai pekerja masuk ke akaun peribadi di tempat kerja, penting untuk diingat bahawa terdapat juga peralihan antara butiran peribadi dan maklumat perniagaan anda mengenai keselamatan dalam talian. Sekiranya penggodam memperoleh maklumat peribadi anda, mereka juga dapat mengakses maklumat profesional anda.

Berikut adalah empat cara penggodam dapat memintas keselamatan anda dan mencuri data anda.

01. Kejuruteraan sosial

Kejadian ancaman keselamatan siber yang dipimpin oleh manusia adalah kejuruteraan sosial; tindakan memanipulasi data sulit dari individu. Pasti, penggodam dapat menjangkiti rangkaian dengan perisian hasad dan masuk melalui pintu belakang, atau lebih baik lagi, mereka hanya dapat memperdayakan pekerja untuk memberikan kata laluan dan berjalan tepat di depan tanpa membunyikan loceng penggera. Setelah penggodam mempunyai kata laluan individu, tidak banyak yang dapat anda lakukan untuk menghentikannya, kerana aktiviti mereka nampaknya dibenarkan.

Teknik kejuruteraan sosial harus menjadi lebih canggih selama bertahun-tahun kerana rata-rata pengguna menjadi lebih pandai dengan kaedah tradisional yang digunakan penggodam. Oleh itu, penggodam kini harus lebih pintar dalam cara mereka memperoleh data. Dalam pengertian perniagaan, sesuatu yang semudah menipu pengguna agar mengklik pautan berbahaya boleh memberi akses kepada penyerang ke seluruh rangkaian. Orang tahu mengabaikan e-mel daripada meminta orang asing yang sangat memerlukan butiran bank, tetapi apabila e-mel itu datang dari orang yang anda kenali, anda cenderung untuk mengklik 'Tandai sebagai spam'.

Penggodam dapat dengan mudah menelusuri akaun Facebook sasaran yang berpotensi untuk mencari nama rakan mangsa. Kemudian mereka dapat menghantar e-mel kepada mangsa yang berpura-pura menjadi rakan itu, dan mangsa akan cenderung untuk mendapatkannya jika mereka menganggapnya berasal dari seseorang yang mereka kenal.

PETUA: Mengenai topik media sosial, berhati-hatilah dengan maklumat peribadi yang anda berikan. Apa yang mungkin kelihatan seperti permainan tidak berbahaya di mana 'Nama rap anda adalah nama haiwan kesayangan pertama anda ditambah dengan nama ibu ibu anda', sebenarnya boleh menjadi penipuan pancingan data yang digunakan untuk mengetahui jawapan kepada soalan pemulihan akaun biasa.

02. Ancaman dalaman berteknologi rendah

Daripada musuh tanpa wajah, kebanyakan ancaman keselamatan siber dalaman sebenarnya datang dari pekerja semasa atau bekas pekerja. Pekerja ini dapat memperoleh akses tanpa izin ke data sulit, atau menjangkiti rangkaian dengan sesuatu yang berniat jahat. Ancaman dalaman ini boleh berlaku dalam pelbagai bentuk:

- Melayari bahu

'Shoulder surfing' adalah tindakan mudah seseorang memerhatikan seseorang yang menaip kata laluan mereka. Terdapat preseden dari kejadian ini. Seorang pekerja yang tidak berpuas hati atau tidak lama lagi boleh dengan santai berdiri di belakang meja dan memerhatikan pekerja lain yang menaip kata laluan mereka. Tindakan sederhana ini mungkin menyebabkan akses tanpa izin, yang boleh mendatangkan malapetaka kepada perniagaan. - Kata laluan pada nota Post-it

Lebih mudah daripada menghafal kata laluan yang diperhatikan, ancaman dalaman boleh datang dari pekerja yang menuliskan kata laluan dan memasukkannya ke monitor komputer mereka - ya, itu sebenarnya berlaku. Jelas ini menjadikan seseorang sangat mudah untuk mendapatkan maklumat masuk yang kemudian dapat digunakan untuk menipu atau menjangkiti syarikat. Berita baiknya adalah bahawa kecuaian ini mudah diperbaiki. - Pemacu ibu jari dimasukkan ke dalam komputer

Mesin pekerja boleh dijangkiti dengan perisian keylogging yang dimuat ke pemacu USB mudah. Penyerang hanya perlu menyelinap pemacu USB ke bahagian belakang komputer, dan mereka akan mempunyai akses ke butiran peribadi dan kata laluan pengguna.

PETUA: Untuk mengelakkan ancaman dalaman ini, perniagaan harus mendidik pekerja mereka dengan kursus keselamatan dan komunikasi mengenai pentingnya berhati-hati dengan kata laluan mereka. Perisian pengurus kata laluan seperti KeePass atau Dashlane dapat menyimpan kata laluan dengan selamat, jadi anda tidak perlu mengingat semuanya. Sebagai alternatif, anda juga dapat mengunci port USB stesen kerja anda untuk mengelakkan peranti yang tidak dibenarkan masuk melalui USB sama sekali. Pendekatan ini memang perlu dipertimbangkan dengan teliti, kerana menjadikan setiap stesen kerja menjadi kurang fleksibel dan meningkatkan beban kerja untuk jabatan IT, kerana setiap peranti USB baru akan memerlukan persetujuan sebelum dapat digunakan.

03. Memancing

Sama seperti kejuruteraan sosial, kaedah umpan menipu pengguna menggunakan maklumat yang diperoleh mengenai orang tersebut. Sebagai contoh, penggodam dapat memeriksa laman media sosial dan mengetahui bahawa sasarannya mempunyai minat terhadap Game of Thrones. Pengetahuan itu memberi umpan kepada penyerang. Daripada e-mel umum, penyerang boleh menghantar e-mel sasaran yang bertuliskan 'Klik di sini untuk menonton episod Game of Thrones terbaru'. Pengguna lebih cenderung untuk mengklik butang yang, tentu saja, sebenarnya pautan malware, dan bukan episod terbaru Game of Thrones.

Begitu juga, dengan begitu banyak maklumat yang disenaraikan secara terbuka di LinkedIn, penyerang juga mudah untuk meneliti struktur pelaporan, menargetkan seorang junior yang berpura-pura menjadi CEO dan meminta pemindahan dana ke akaun tertentu. Sejauh yang kelihatan, ada banyak kejadian yang berlaku. Menguping adalah metode yang serupa, dengan penyerang mendengarkan percakapan perniagaan di kedai kopi, di pengangkutan awam dan bahkan sebagai pembekal di persekitaran pejabat.

04. Butang berhenti melanggan

Cara lain penyerang menipu pengguna untuk memuat turun perisian hasad dari e-mel adalah melalui butang berhenti berlangganan. Secara undang-undang, setiap e-mel pemasaran mesti mengandungi pautan berhenti berlangganan sehingga pengguna dapat memilih untuk tidak menerima komunikasi. Penyerang boleh menghantar e-mel berulang kali kepada pengguna yang kelihatan seperti tawaran pemasaran khas dari syarikat pakaian (atau yang serupa). E-mel kelihatan tidak berbahaya, tetapi jika pengguna tidak berminat dengan syarikat itu, atau menganggap e-mel itu terlalu kerap, mereka boleh menekan butang berhenti berlangganan untuk berhenti menerima e-mel. Kecuali dalam e-mel pancingan data penggodam ini, mengklik butang berhenti melanggan sebenarnya memuat turun perisian hasad.

PETUA: Penapis anti-spam yang dikonfigurasi dengan betul harus menghentikan e-mel ini, tetapi sekali lagi, lebih baik anda sentiasa berjaga-jaga.

Pengambilan kunci adalah untuk terus berwaspada dan terkini mengenai pelbagai kaedah yang mungkin digunakan oleh penggodam untuk mencuri data anda. Didik pekerja anda agar mereka mengetahui teknik yang disenaraikan dalam artikel ini yang dapat digunakan untuk memperoleh konten, seperti perincian masuk atau data peribadi mereka. Galakkan pekerja untuk menyoal siapa saja yang tidak mereka kenali, dan waspada terhadap siapa pun yang mendengar perbualan atau meluncur bahu.

Walau bagaimanapun, perlu diingat bahawa internet tetap menjadi tempat yang sangat positif dan kreatif, dan dunia jauh lebih kaya untuknya. Dengan syarat anda berwaspada, kita semua dapat terus menikmati manfaatnya.

Artikel ini pada asalnya diterbitkan dalam edisi 303 dari bersih, majalah terlaris di dunia untuk pereka dan pembangun web. Isu beli 303 atau melanggan di sini.

Dapatkan tiket anda untuk Generate New York sekarang

Acara reka bentuk web terbaik industriJana New Yorksudah kembali. Berlangsung antara 25-27 April 2018, pembentang utama termasuk SuperFriendly's Dan Mall, perunding animasi web Val Head, pembangun JavaScript tumpukan penuh Wes Bos dan banyak lagi.

Terdapat juga seharian bengkel dan peluang rangkaian berharga - jangan ketinggalan.Dapatkan tiket Jana anda sekarang.